L’une des plus grandes attaques mondiale par rançongiciel vient d’avoir lieu : elle a démarrée le 12 mai, a été stoppée presque par hasard par un jeune anglais, et continue de bloquer l’accès à de nombreux ordinateurs, même si des solutions apparaissent, développées notamment par des Français. Dix jours après le début de l’attaque, le point.

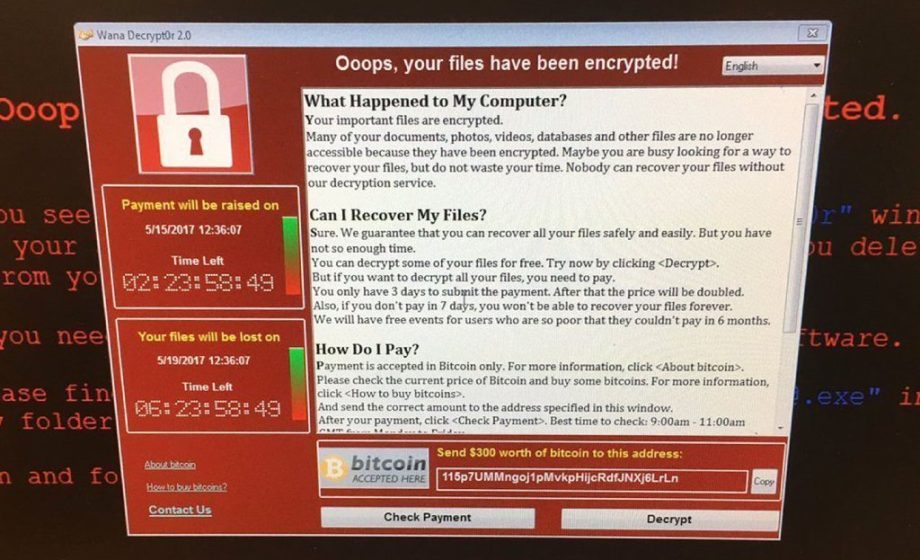

Le vendredi 12 mai, une attaque d’ampleur du ransomware (rançongiciel) WannaCry, sous différentes formes, a infecté plus de 300 000 postes informatique de par le monde. Le logiciel malveillant demande, pour débloquer le poste infecté, une rançon de plusieurs centaines de dollars. La propagation s’est prolongée durant une partie du week-end. Et c’est un jeune anglais de 22 ans, Marcus Hutchins, travaillant dans la cybersécurité, qui l’a interrompue.

Un attaque enrayé depuis sa chambre, chez ses parents

Il a effectué cela depuis sa chambre, chez ses parents. Observant le début de l’attaque, il s’est décidé à agir : « J’ai rapidement pu obtenir un échantillon du logiciel malveillant avec l’aide de Kafeine, un ami et collègue chercheur ». Et en observant le code source, il remarque une redirection vers un nom de domaine en .com, dont la suite de lettres n’avaient aucun sens. Mais surtout, il note que ce nom de domaine n’est pas enregistré.

Il a alors acheté ce nom de domaine, certain que la propagation du virus passait par une connexion à ce domaine, dans l’idée d’observer quels ordinateurs étaient infectés et comment le logiciel malveillant se développait. Il remarque effectivement que toutes les machines touchées par le virus essaient de se connecter à ce nom de domaine. Mais il constate aussi que le nombre de tentatives de connexion ne cesse de baisser. « A ce moment là, nous avions tué le malware sans le savoir », raconte le jeune homme sur son blog.

Le nom de domaine ne devait pas répondre pour prolonger l’attaque

En effet, et c’est Darien Huss, un spécialiste en cybersécurité américain qui l’a confirmé, le rançongiciel était conçu pour se connecter automatiquement à ce nom de domaine et, dans le cas où ce dernier ne répondait pas, il bloquait l’ordinateur en cryptant ses données. Mais si le nom de domaine répond, WannaCry est désactivé. En achetant le nom de domaine, Marcus Hutchins a ainsi interrompu la diffusion du rançongiciel.

La progression a été stoppée, certes, mais que peuvent faire ceux dont l’ordinateur a été bloqué ? Là encore, des centaines de spécialistes en cybersécurité cherchent à décoder cette version particulière de WannaCry. De grandes entreprises, et même Europol y travaillent actuellement.

WannaKey : une solution de déblocage efficace sous XP

Mais la première solution opérationnelle disponible a été développée par un Français, Adrien Guinet, spécialiste en cybersécurité travaillant chez QuarksLab. Nommée WannaKey, elle se sert d’une faiblesse de Windows XP, qui n’efface pas complètement certaines données de sa mémoire alors même qu’il le devrait ; en conséquence, il est possible de récupérer la clé de chiffrement utilisée par WannaCrypt.

Bémol de cette solution : elle ne fonctionne que pour les systèmes tournant sous Windows XP qui n’ont pas été redémarré, donc seulement une partie des machines infectées. Pour ces dernières, il faut récupérer cette clé et utiliser ensuite un autre logiciel, Wannafork.

WannaKiwi : encourageant pour Windows 7

Pour les ordinateurs utilisant Windows 7, un autre Français, Benjamin Delpy, qui travaille à la sécurité de la Banque de France, a développé WannaKiwi, qui fonctionne sur le même principe et nécessite également que l’ordinateur n’ait pas été redémarré. Cet outil plus complet, encore en phase de test mais dont les résultats sont prometteurs, permet d’agir sur toute machine utilisant un système d’exploitation Windows entre XP et 7, incluant donc 2003 et Vista.

Bien évidemment, les deux jeunes Français ont réalisé leurs travaux avec l’aide d’une communauté entière, chacun étant soutenu par d’autres spécialistes des virus ou de la cybersécurité. En revanche pour Windows 10, aucune solution n’a encore été trouvée par l’univers des bidouilleurs de talent – car la mémoire est bel et bien effacée.

Toutes ces nouvelles sont encourageantes et peuvent faire espérer la sortie prochaine d’un outil clé en main grand public pour débloquer les ordinateurs infectés par WannaCry.