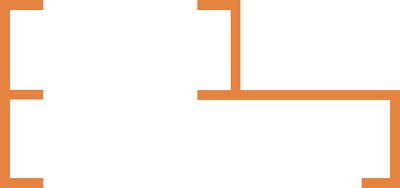

Staffmatch, la jeune pousse française qui réinvente l’intérim

Créée en 2015, rentable en 2016, un chiffre d’affaire qui explose en 2017 : la start-up française Staffmatch a rénové, grâce aux outils numériques, le concept d’agence d’intérim, en l’ancrant enfin dans la modernité. Une success story de plus dans l’univers de la French Tech. En France, l’intérim est une forme de travail temporaire qui a […]

L’AP révèle que le FBI aurait laissé des hackers russes agir

Nouvelle révélation de l’AP sur l’implication possible du FBI dans l’action de hackers russes contre des responsables américains : le bureau aurait laissé agir des cyber-terroristes dont il connaissait les desseins. Un scandale de plus, dans un contexte rendu brûlant par l’enquête en cours sur l’implication des services secrets du Kremlin dans la dernière campagne présidentielle […]

Uber reconnaît avoir étouffé un piratage de 57 millions de comptes

Le nouveau PDG de Uber vient d’admettre que son entreprise a été victime, fin 2016, d’une cyberattaque ayant conduit au vol d’informations personnelles de 57 millions de clients. Uber a également avoué avoir versé 100 000 dollars aux pirates contre leur silence. Un nouveau scandale, à quelques mois de la mise en place du Règlement […]

Code source livré aux Etats : Kaspersky oui, McAfee, non !

Dans un contexte mondial tendu par les multiples affaires d’espionnage numérique et de hacking étatique, les entreprises réagissent différemment aux demandes des Etats de livrer une partie de leur code source. Du coté des logiciels antivirus, Kaspersky, pour redorer un blason largement écorné, a accepté d’ouvrir largement son code source, quand McAfee a annoncé vouloir […]

Un malware téléchargé 1 millions de fois sur… Google Play !

Voilà une publicité dont aurait pu se passer Google : une application, se faisant passer pour une mise à jour de WhatsApp, est resté disponible sur Play suffisamment longtemps pour être téléchargée plus d’un millions de fois. Seul problème : l’appli était en réalité un malware publicitaire, passé entre les mailles du filet du contrôle à l’entrée […]

Le directeur du FBI s’insurge contre le chiffrement des smartphones

Christopher Wray, le nouveau directeur du FBI, pointe le chiffrement des smartphones comme l’un obstacle majeurs aux résolutions des enquêtes de l’agence : d’après lui, la moitié des smartphones étudiés par le FBI sur les 11 derniers mois n’ont pu révéler aucun secret. On se souvient de la passe d’arme entre Apple et le FBI, en […]

La faille Krack : entre craintes réelles et panique médiatique

Découverte ce lundi 16 octobre, la faille de sécurité dans les réseaux Wi-Fi, baptisée Krack, a fait couler beaucoup d’encre. L’ampleur de cette faille et les conséquences qu’elle peut avoir sont immenses, ce qui justifie largement une certaine inquiétude et une nécessité, pour les fabricants, de réagir aussi vite que possible. Pour autant, il ne […]

Google lance un appel pour chasser les bugs des applis Android

La sécurité des applications téléchargées via Google Play préoccupe fortement la firme de Mountain View : pour la renforcer, Google vient de mettre en place un programme de chasse aux bugs à destination de toute personne susceptible de repérer une faille de sécurité. Une récompense est proposée. Petite particularité : quelques applications tierces, parmi les plus populaire […]

Les start-up françaises : dynamiques et tournées vers l’international

La cinquième édition de l’étude annuelle d’EY / France Digitale sur les start-up françaises nous apprend que l’innovation à la française se porte bien, avec une orientation vers l’international, une croissance viable et des emplois créés. L’écosystème français est en effet particulièrement efficace, entre les financements publics et les incubateurs de start-up. Une tendance qui […]

Le cabinet Deloitte victime d’un piratage : 240 000 e-mails affectée

Le cabinet d’audit Deloitte, un des leaders du secteur, a vu l’un de ses serveurs mail attaqué : les criminels en ont pris le contrôle, mettant la main sur des adresses mail d’employés et de clients, et près de 240 000 échanges par mail, avec pièces jointes et données sensibles. Le cabinet a communiqué pour minimiser […]